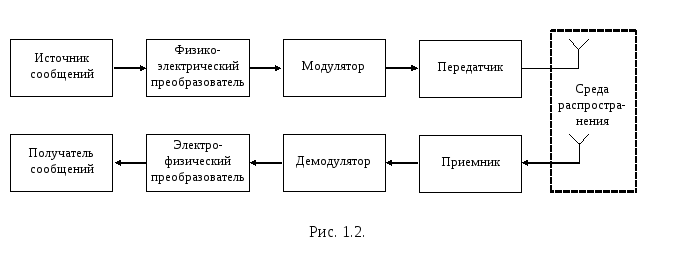

Какова схема передачи сообщений с помощью компьютерной стеганографии

Вы точно человек?

Критерии оценки систем закрытия речи В случае, если есть предположение, что в целях добывания крайне интересующей его информации злоумышленник может воспользоваться услугами высококвалифицированных специалистов и их техническим арсеналом, то для того, чтобы быть уверенным в отсутствии утечки информации, необходимо применять системы закрытия речи, обеспечивающие стратегическую самую высокую степень защиты. Это могут обеспечить лишь устройства дискретизации речи с последующим шифрованием и новый тип аналоговых скремблеров. Последние используют методы преобразования аналогового речевого сигнала в цифровую форму, затем применяют методы криптографического закрытия, аналогичные тем, что используются для закрытия данных, после чего результирующее закрытое сообщение преобразуется обратно в аналоговый сигнал и подается в линию связи.

Подтвердите свои ИТ-навыки и компетенции в рамках Европейской системы сертификации ИТ из любой точки мира в режиме онлайн. Вы также можете зарегистрироваться для получения европейского ИТ-сертификата:. Плата за регистрацию, указанная выше, является единственной платой, которую вы будете платить за всю программу сертификации. Нет ограничений по времени для завершения программы, а также нет ограничений на пересдачу экзаменов, доступных без дополнительной платы.

Книжная полка Сохранить. Размер шрифта:. Публичным библиотекам Книги с доп. Для юридических лиц Для частных лиц. Поиск по сайту Впервые на сайте? Частые вопросы Видеоинструкции Руководства Техническая поддержка Обратная связь.